L’humain demeure un maillon faible dans la sécurité informatique. Illustration supplémentaire avec la fausse attaque par hameçonnage – ou phishing – révélée en août par le Cern, l’Organisation européenne pour la recherche nucléaire située à Genève, afin de tester la résistance de ses employés à la sollicitation par de faux emails. Plus de 1 800 personnes du célèbre laboratoire ont communiqué leurs identifiants de connexion.

Usuellement 10% à 20% des employés cèdent à du phishing

Le Cern révèle que ce type de campagne de prévention du phishing trompe habituellement 10% à 20% des employés. On peut remercier les équipes du Cern de communiquer sur cette opération, car la prise de conscience des enjeux de sécurité informatique par les personnels doit concerner toutes les entreprises.

L’authentification à 2 facteurs est un remède contre les attaques par usurpation d’identité

Dans le détail de la campagne révélée au 1er août, plus de 1 800 personnes ont cliqué sur le lien transmis via 22 731 emails envoyés sur des adresses internes au Cern Les personnes sont tombées dans le piège et ont inséré leur nom d’utilisateur, ainsi que leur mot de passe, dans la fausse page d’authentification. Les messages incitaient à cliquer sur un lien qui redirigeait vers une page de connexion prête à recevoir le nom d’utilisateur de la personne ciblée. Puis, si l’employé transmettait cette information, il lui était demandé d’insérer son mot de passe du Cern.

Les emails de phishing semblaient importants

Les emails possédaient une adresse email ressemblant à une adresse d’employé du Cern. Les messages semblaient tous important tels que « nouvelle facture émise par + 41792231242 », « mise à jour de votre facture », « abonnement Office 365™ », « contrat signé », « action requise » ou « rapport COVID-19 2022 ».

Les équipes informatiques du Cern relèvent que s’il s’était agi d’une véritable attaque, 1 800 adresses emails se trouveraient à présent entre les mains de pirates. L’assaillant disposerait de 1 800 comptes pour envoyer des spams dans le monde entier via le système de courriel du Cern, pour usurper le nom du Centre de calcul afin de mener des activités de minage de crypto-monnaies, pour télécharger des revues ou des publications scientifiques payantes depuis la bibliothèque, pour extraire des données ou des documents confidentiels depuis les systèmes de stockage, etc.

Bien qu’un 2ème facteur d’authentification diminue le risque de réussite d’une attaque de phishing, ce n’est pas une solution 100% viable.

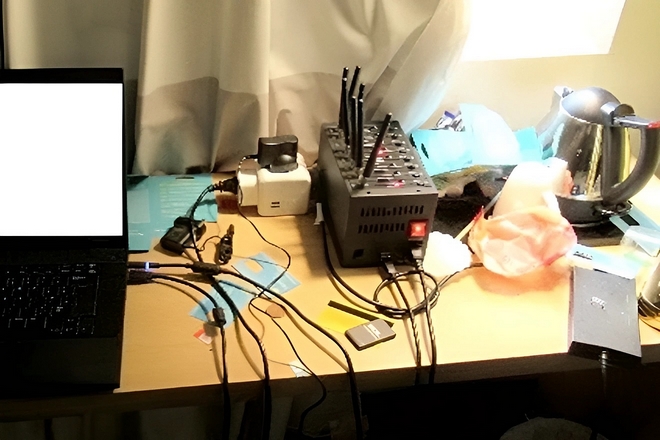

En effet, si les pirates savent qu’elle solution est utilise (à voir pour le CERN, il s’agit des clés usb yubikey…) il est alors possible d’ajouter la capture du 2ème facteur dans le scénario de phishing afin de s’authentifier à la place de la victime.

L’attaque est plus complèxe, mais réalisable.