Le spécialiste de la sécurité Check Point informe qu’il existe une campagne de publicité malveillante, du « Malvertising », sévissant actuellement sur des dizaines de milliers de sites Web utilisant WordPress, le moteur de la grande majorité des sites Web.

4 acteurs impliqué dans l’attaque

Cette attaque est menée par 4 acteurs, Slyip, BlackTDS, Seamless et HookAds. Ils utilisent le kit d’exploitation RIG pour propager des chevaux de Troie bancaires, des ransomwares (logiciels rançonneurs), des bots, des enregistreurs de frappe, etc.

Selon l’étude réalisée par Check Point, cette découverte interroge le rôle des publicitaires en ligne dans ce type d’attaques. L’étude prêche pour une sécurisation plus avancée des postes de travail qui est la spécialité de Check Point. L’étude soulève des questions sur les méthodes de vérification des annonces utilisées dans le secteur de la publicité en ligne, et le rôle actuel des réseaux publicitaires dans l’ensemble de l’écosystème de la publicité malveillante.

Manipulés ou complices

Check Point s’interroge sur ces entreprises et les accuse d’être, au mieux, manipulées, et au pire complices, puisqu’elles facilitent ces attaques. Les réseaux publicitaires connectent les acteurs entre eux et permettent la propagation de malwares.

La publicité malveillante n’est pas un phénomène nouveau souligne l’étude. Dans certains cas, les annonces contiennent du code malveillant qui exploite des vulnérabilités non corrigées dans les navigateurs ou les plug-ins de navigateurs, tels qu’Adobe Flash Player. Les annonces incluent du code JavaScript personnalisé dans les navigateurs. L’étude estime qu’il est extrêmement difficile pour les éditeurs et les réseaux publicitaires d’examiner chaque version d’une annonce à la recherche de contenus malveillants.

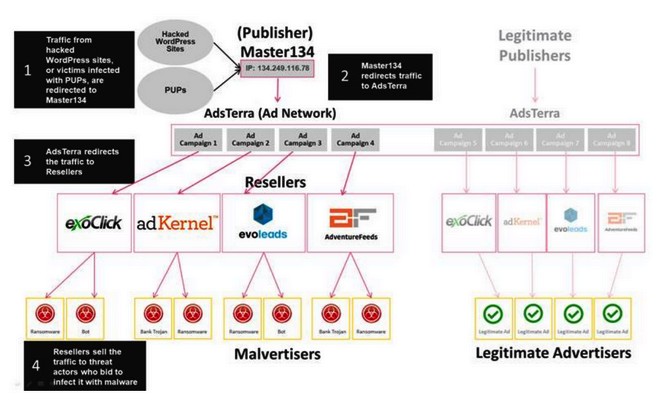

Selon l’étude, les cybercriminels abusent le secteur de la publicité en ligne afin de diffuser de logiciels malveillants auprès de millions d’internautes. Ces publicités malveillantes commencent par le piratage de milliers de sites WordPress et implique plusieurs acteurs de la publicité en ligne.

Un écosystème complexe et automatisé

L’étude rappelle que la publicité en ligne repose sur trois acteurs principaux : les annonceurs, les éditeurs qui commercialisent de l’espace sur leurs sites web et les réseaux publicitaires qui achètent ces espaces et connectent les annonceurs aux éditeurs. On trouve en outre des revendeurs qui collaborent avec les réseaux publicitaires pour revendre le trafic collecté par ces derniers auprès des éditeurs à d’autres annonceurs.

Le mécanisme frauduleux mis à jour dans l’écosystème publicitaire

L’étude estime qu’il existe un partenariat entre un pirate déguisé en éditeur, appelé « Master134 », et des revendeurs légitimes, pour diffuser des logiciels malveillants tels que des chevaux de Troie bancaires, des logiciels rançonneurs et des bots.

Cette campagne s’est déroulée sur le réseau publicitaire AdsTerra. Master134 redirigeait le trafic détourné de 10 000 sites WordPress piratés. Master134 le vendait à AdsTerra, la plate-forme d’enchères en temps réel (RTB), qui le revendait ensuite à des revendeurs tels que ExoClick, AdKernel, EvoLeads et AdventureFeeds. Ces revendeurs transmettaient ensuite ce trafic à l’annonceur le plus offrant. Cependant, à la place d’une entreprise légitime, ces annonceurs étaient des pirates cherchant à diffuser des logiciels rançonneurs, des chevaux de Troie bancaires, des bots et autres logiciels malveillants, sur le trafic de Master134.

Paiement frauduleux

Les cybercriminels proposent des enchères aux côtés d’annonceurs légitimes, mais en plaçant des enchères plus élevées, afin que les réseaux publicitaires sélectionnent leurs annonces chargées de logiciels malveillants pour les afficher sur des milliers de sites web.

Dans l’exemple ci-dessus, des « éditeurs malveillants » tels que Master134 peuvent également recevoir des paiements via les réseaux publicitaires eux mêmes. De cette façon, l’écosystème de la publicité en ligne est utilisé pour dissimuler un système de paiement frauduleux.